เพิ่งเห็นว่าทาง OWASP นั้นได้ทำ project ด้าน security ของ CI/CD

แต่ในการสร้าง CI/CD ขึ้นมานั้น พบว่าต้องมี

Technology stack ที่หลากหลายวิธีการ ทั้งจากภาษาโปรแกรม framework ต่าง ๆ ที่อยู่ในการสร้าง pipeline หลัง ๆ ก็มีพวก GitOps เข้ามา หรือไปในทาง container อีก ทั้ง docker และ Kubernetes เป็นต้น ในส่วนของ Infrastructure ก็ต้องทำ automation ผ่านพวก Infrastrure as Code (IoC) อีก มีการใช้งาน 3-party library/service/system เพื่อให้สามารถทำงานร่วมกับระบบอื่น ๆ ได้ มีพวก Pipeline as Code มาอีก เขียน code อีกแล้ว จากสิ่งต่าง ๆ เหล่านี้ทำให้สามารถทำงาน

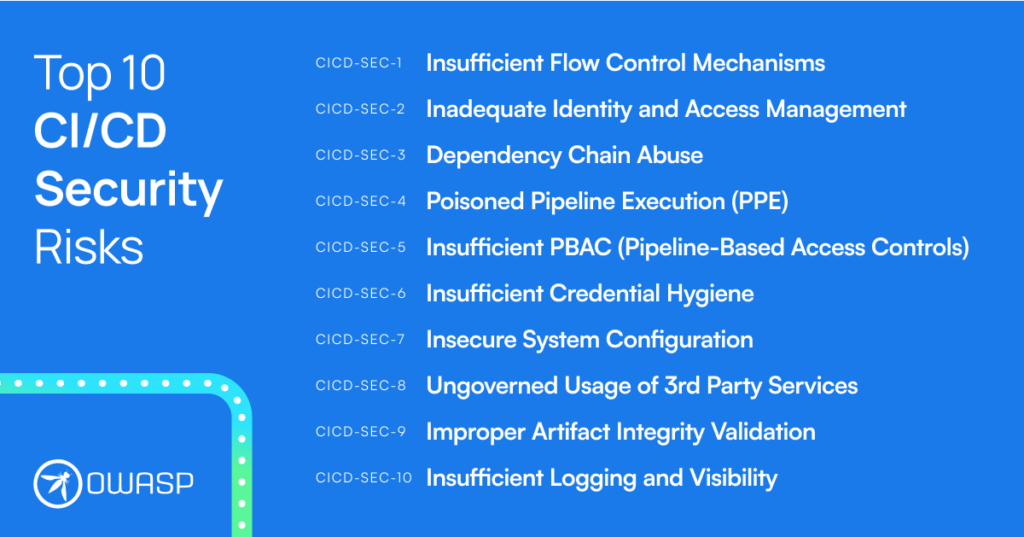

ดังนั้นจึงทำการสรุป Top 10 ออกมาให้ ดังนี้

CICD-SEC-1: Insufficient Flow Control Mechanisms CICD-SEC-2: Inadequate Identity and Access Management CICD-SEC-3: Dependency Chain Abuse CICD-SEC-4: Poisoned Pipeline Execution (PPE) CICD-SEC-5: Insufficient PBAC (Pipeline-Based Access Controls) CICD-SEC-6: Insufficient Credential Hygiene CICD-SEC-7: Insecure System Configuration CICD-SEC-8: Ungoverned Usage of 3rd Party Services CICD-SEC-9: Improper Artifact Integrity Validation CICD-SEC-10: Insufficient Logging and Visibility CICD-SEC-1: Insufficient Flow Control Mechanisms

ว่าด้วยเรื่องของ permission ของระบบต่าง ๆ ใน pipeline ของ CI/CD

หรือบ่อยครั้งทำการ push code ที่มีปัญหาเข้ามา

CICD-SEC-2: Inadequate Identity and Access Management

ว่าด้วยเรื่องของการระบุตัวตนและการเข้าถึงส่วนการทำงานต่าง ๆ

หนักกว่านั้นการเข้าถึงระบบต่าง ๆ มีหลายแบบอีก

Local user Username/Password LDAP OAuth SSH Plugins RBAC ที่หลากหลาย ใช้ user ส่วนตัว Shared user/account CICD-SEC-3: Dependency Chain Abuse

ขั้นตอนการ build ใน CI/CD

ต้องสร้าง local repository ในองค์กรขึ้นมาไหม

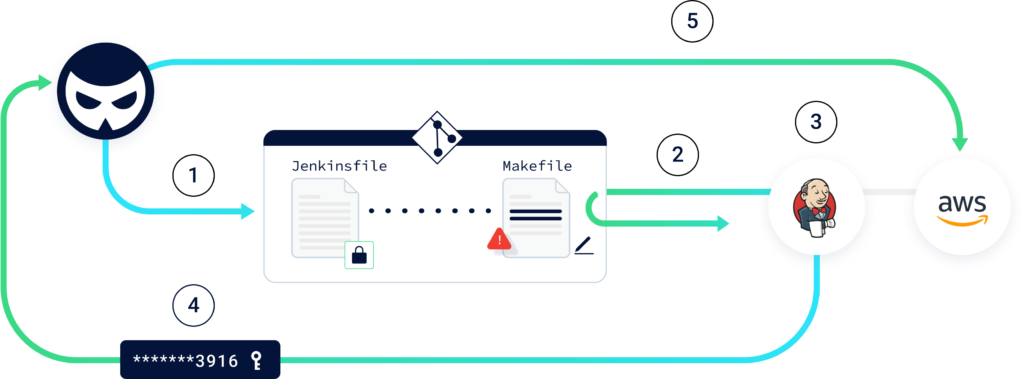

CICD-SEC-4: Poisoned Pipeline Execution (PPE)

ในการเขียน pipeline ปัจจุบันจะเป็น Pipeline as Code เป็นหลัก

เช่นให้ทำการอ่าน credential และส่งออกไปยังที่กำหนด แสดงดังรูป

CICD-SEC-5: Insufficient PBAC (Pipeline-Based Access Controls)

ปัญหาต่อเนื่องคือ กำหนดการเข้าถึง pipeline ไม่ดี

การเข้าถึง source code การ build การ test การดึง secret/credential จากที่ต่าง ๆ ทั้ง local และ remote การสร้าง และ deploy artifact ใน environment ต่าง ๆ CICD-SEC-6: Insufficient Credential Hygiene

ปัญหาเรื่องจัดการการเข้าถึง secret/credential ต่าง ๆ ใน pipeline ไม่ดี เช่น

hard code ไว้ใน code เก็บไว้ใน version control ที่เดียวกับ code อาจจะมีในบาง branch ระบบการจัดการ secret/credential ที่ไม่ปลอดภัย มีการ print secret/credential ออกมาทาง console เลย ไม่ทำการ rotate ส่วนมากใช้แบบ static เป็นหลัก CICD-SEC-7: Insecure System Configuration

ส่วนการทำงานต่าง ๆ configuration ไม่ดี

CICD-SEC-8: Ungoverned Usage of 3rd Party Services

ปัญหาในการกำหนดการเข้าถึงพวก 3-party services หรือ external service ต่าง ๆ

GitHub/GitLab/Bitbucket OAuth application การสร้าง Access token ในการเข้าถึง การสร้าง SSH key ในการเข้าถึง CICD-SEC-9: Improper Artifact Integrity Validation

ทั้ง code และ artifact ที่มีในระบบ ควรต้องทำการตรวจสอบเสมอ

ดังนั้นควรทำเรื่องของ code signing, artifact verification และ configuration drift detection เป็นต้น

CICD-SEC-10: Insufficient Logging and Visibility

ปัญหาเกิดจากการจัดเก็บ log ที่ไม่เพียงพอหรือไม่ดีของ CI/CD

สามารถอ่านเพิ่มเติมได้ที่ GitHub :: Top 10 CI/CD Security Risks Other resource